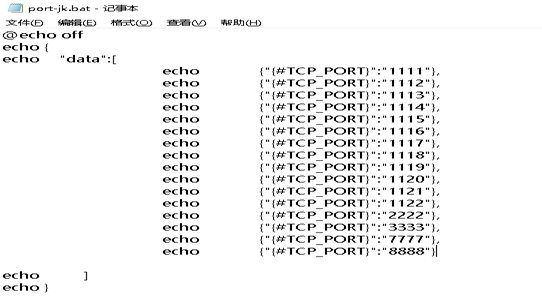

要求:Zabbix监控一台Windows服务器1111---1122 2222 3333 7777 8888 端口 第一步:在被监控Windows服务器上面操作 1.1、在zabbix agent安装目录下面,新建一个文本文件,复制以下内容。保存,将文件类型改为bat @echo off echo { echo "data":[ echo {"{#TCP_PORT}":"1111"}, echo {"{#TCP_PORT}":"1112"}, echo {"{#TCP_PORT}":"1113"}, echo {"{#TCP_PORT}":"1114"}, echo {"{#TCP_PORT}":"1115"}, echo {"{#TCP_PORT}":"1116"}, echo {"{#TCP_PORT}":"1117"}, echo {"{#TCP_PORT}":"1118"}, echo {"{#TCP_PORT}":"1119"}, echo {"{#TCP_PORT}":"1120"}, echo {"{#TCP_PORT}":"1121"}, echo {"{#TCP_PORT}":"1122"}, echo {"{#TCP_PORT}":"2222"}, echo {"{#TCP_PORT}":"3333"}, echo {"{#TCP_PORT}":"7777"}, echo {"{#TCP_PORT}":"8888"} echo ] echo }1.2、修改 zabbix_agent.conf 在相应位置,添加如下两行: UnsafeUserParameters=1 UserParameter=tcpportlisten,C:\Program Files\Zabbix Agent\port-jk.bat

1.3、重启zabbix agent服务 测试:是否能通过zabbix_get 获取到值【在Zabbix Server 或者 Zabbix proxy服务器上操作】

第二步:zabbix server web页面配置 2.1、创建一个模版:

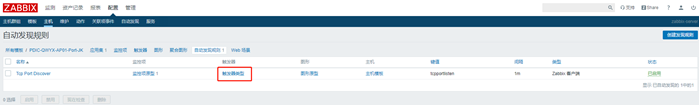

2.2、点开刚才创建的模版,创建,自动发现规则

上图中的键值:tcpportlisten (这个需要和zabbix_agend.conf里配置的一致) 2.3、添加模版的监控原型,指定键值将发现收集到的端口调用

2.4、创建监控项的触发器原型:

PDIC-QWYX-AP01-Port-JK:net.tcp.listen[{#TCP_PORT}].count(10m,0,eq)}>=5 (10分钟内有5次出现值为0,最大限度的杜绝误报) ###注意:##这里触发器名称用$1,不对,应该是{#TCP_PORT},这样触发器的名称才会显示每个端口 2.5、创建监控图形原型

2.6、将模板应用到被监控的服务器上

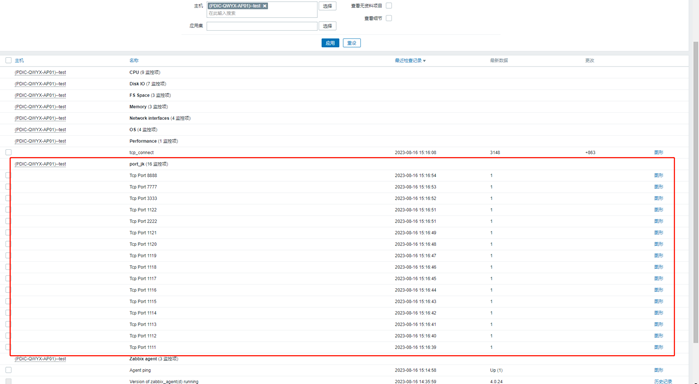

2.7验证,稍等两分钟,查看监控数据: